Endpoint Protection: cos’è, perché è fondamentale e come rafforza la cyber security aziendale

In un contesto digitale in continua evoluzione, la protezione degli endpoint rappresenta un requisito fondamentale per la sicurezza informatica aziendale. Gli endpoint tra cui laptop, smartphone, tablet, server, macchine virtuali e dispositivi IoT, costituiscono i principali vettori di accesso per le minacce informatiche. La loro esposizione rende l’infrastruttura IT vulnerabile a malware, ransomware, exploit, accessi non autorizzati e attività malevole.

La Endpoint Protection è l‘insieme coordinato di tecnologie, policy, strumenti e procedure destinato alla difesa di ogni dispositivo connesso alla rete aziendale. Il suo obiettivo è garantire integrità, disponibilità e riservatezza dei dati, prevenendo intrusioni e mitigando il rischio operativo. La crescente diffusione dello smart working, dei servizi cloud e dell’edge computing ha accentuato la necessità di strategie di protezione decentralizzate ma controllate centralmente.

Questo articolo fornisce una panoramica operativa sull’Endpoint Protection: definizione, importanza strategica, architettura delle soluzioni, modalità di implementazione, vantaggi derivanti dalla gestione centralizzata e principali errori da evitare in fase di deployment.

Cos’è l’Endpoint Protection: definizione completa e funzioni principali

L’Endpoint Protection, conosciuta anche come Endpoint Security, rappresenta l’insieme strutturato di tecnologie, policy e strumenti progettati per proteggere tutti i dispositivi connessi alla rete aziendale, i cosiddetti endpoint.

Per endpoint si intende qualsiasi dispositivo hardware che si collega direttamente o indirettamente alla rete. Tra i più comuni rientrano:

- computer desktop aziendali,

- notebook e dispositivi portatili,

- smartphone e tablet aziendali,

- server, sia locali che ospitati su ambienti cloud,

- apparecchiature IoT (telecamere, sensori, dispositivi di controllo remoto),

- POS (Point of Sale) e terminali industriali,

- macchine virtuali (VM),

- stampanti e periferiche connesse alla rete.

Ciascuno di questi dispositivi può essere vulnerabile ad attacchi mirati o automatizzati, diventando veicolo per malware, ransomware, furto di dati o attività di spionaggio industriale. Per questo motivo, un sistema di Endpoint Protection deve considerare ogni nodo della rete come un possibile bersaglio, proteggendolo in maniera proattiva, continua e centralizzata.

Le componenti principali della protezione degli endpoint

La sicurezza degli endpoint si basa su una combinazione integrata di strumenti software, configurazioni di sistema e policy di gestione. Un’architettura moderna e realmente efficace di Endpoint Protection include:

- Antivirus di nuova generazione (NGAV): superano le logiche tradizionali di firma, utilizzando tecniche avanzate di rilevamento comportamentale, intelligenza artificiale e analisi predittiva per individuare minacce zero-day e attacchi fileless.

- EDR, Endpoint Detection & Response: strumenti che monitorano in tempo reale le attività dei dispositivi, rilevano comportamenti anomali, permettono l’analisi forense degli incidenti e offrono capacità di risposta automatizzata o manuale agli attacchi.

- Firewall di host e firewall di rete: controllano e filtrano il traffico in entrata e in uscita su ogni endpoint, impedendo comunicazioni dannose o non autorizzate.

- Politiche di sicurezza e gestione degli accessi: attraverso sistemi di Identity & Access Management (IAM), si definiscono regole granulari per autorizzare gli utenti in base a ruoli, livelli di rischio, localizzazione o comportamento.

- Console di gestione centralizzata: fondamentali per controllare, aggiornare e monitorare in modo centralizzato lo stato di sicurezza di tutti gli endpoint distribuiti, anche in ambienti ibridi e multi cloud.

- Patch Management automatizzato: garantisce l’aggiornamento continuo dei sistemi operativi e delle applicazioni, riducendo il rischio legato alle vulnerabilità note.

- Application e Device Control: limitano l’esecuzione di software non autorizzato e bloccano l’uso di dispositivi USB o periferiche potenzialmente pericolose, riducendo l’esposizione a rischi interni e tentativi di esfiltrazione dati.

Obiettivi della Endpoint Protection

Lo scopo della protezione degli endpoint è ridurre in modo sistematico la superficie di attacco e migliorare la resilienza informatica dell’organizzazione. Questo significa:

- Prevenire: bloccare minacce note e sconosciute prima che compromettano i sistemi.

- Individuare: rilevare attività sospette in tempo reale attraverso il monitoraggio continuo.

- Rispondere: contenere e neutralizzare gli incidenti rapidamente, minimizzando l’impatto operativo.

- Ripristinare: garantire la continuità operativa e il rapido ritorno allo stato normale post-incidente.

In uno scenario in cui gli attacchi informatici diventano sempre più sofisticati e distribuiti, l’Endpoint Protection è un elemento critico di qualsiasi strategia di cyber security aziendale. Una difesa solida, adattiva e automatizzata degli endpoint è il primo baluardo contro le minacce moderne, soprattutto in ambienti dove dispositivi mobili, smart working e sistemi cloud sono la norma.

Perché l’Endpoint Protection è fondamentale nel contesto attuale

La sicurezza informatica contemporanea non può prescindere da una protezione completa e costantemente aggiornata degli endpoint. Questi dispositivi rappresentano oggi l’anello più esposto della catena difensiva di un’infrastruttura IT, soprattutto in un contesto in cui l’eterogeneità delle connessioni, la distribuzione geografica delle risorse e l’evoluzione continua delle minacce informatiche impongono approcci dinamici e proattivi.

Esistono almeno cinque motivi chiave per cui l’Endpoint Protection è oggi una priorità assoluta per qualsiasi organizzazione:

Ransomware: attacchi in crescita e impatto immediato

Il ransomware si è affermato come la minaccia più frequente e distruttiva per aziende di ogni settore. Il suo modello di business basato sul riscatto si è rivelato estremamente redditizio per i gruppi cybercriminali, che sfruttano vulnerabilità note e comportamenti umani prevedibili (come il click su un allegato infetto) per ottenere l’accesso ai sistemi.

L’endpoint, spesso il primo punto di contatto tra l’utente e l’esterno (email, browser, USB), rappresenta la superficie d’attacco privilegiata. Un solo dispositivo compromesso può propagare rapidamente il malware all’intera rete aziendale, cifrare dati critici, interrompere i processi e generare danni economici e reputazionali gravissimi.

Smart working e reti non controllate

L’adozione massiva dello smart working ha stravolto il perimetro tradizionale della sicurezza. I dispositivi aziendali si connettono oggi da reti domestiche, hotspot pubblici e VPN, spesso prive dei livelli di protezione garantiti dalle infrastrutture aziendali.

In assenza di una protezione endpoint efficace, ogni connessione esterna diventa un potenziale vettore di attacco. La segmentazione di rete, da sola, non è sufficiente: è necessario implementare sistemi intelligenti di monitoraggio e risposta sugli endpoint, capaci di rilevare e contenere minacce anche in ambienti distribuiti.

Eterogeneità dell’infrastruttura IT

Le aziende moderne operano con un mix complesso di dispositivi: notebook, smartphone, tablet, sistemi operativi diversi (Windows, macOS, Linux, Android), software proprietari e open source. Questa eterogeneità rende impraticabile qualsiasi forma di gestione manuale della sicurezza.

La Endpoint Protection centralizzata consente di automatizzare il monitoraggio, l’aggiornamento delle patch, l’analisi dei comportamenti e l’applicazione delle policy di sicurezza, garantendo una protezione uniforme e scalabile anche in ambienti eterogenei.

Proliferazione dei dispositivi IoT

I dispositivi IoT come telecamere di sorveglianza, badge reader, sensori ambientali, PLC e macchine industriali, sono oggi ampiamente integrati nelle architetture aziendali. Tuttavia, molti di questi dispositivi non sono stati progettati con un focus primario sulla sicurezza, e spesso presentano vulnerabilità non patchabili.

Sebbene non siano endpoint nel senso classico del termine, la loro connessione alla rete aziendale ne fa elementi critici da monitorare. Le soluzioni di Endpoint Protection avanzate devono includere il controllo e il monitoraggio anche di questi dispositivi, per ridurre la superficie d’attacco e prevenire movimenti laterali post-compromissione.

Conformità normativa e rischio sanzioni

Il rispetto delle normative sulla sicurezza e la protezione dei dati è diventato un obbligo formale per la maggior parte delle organizzazioni. Il GDPR, la direttiva NIS2, lo standard ISO/IEC 27001, il framework PCI-DSS (per i dati di pagamento) e altri regolamenti di settore impongono l’adozione di misure tecniche e organizzative adeguate a proteggere i dati e i sistemi.

Una protezione insufficiente degli endpoint costituisce una violazione evidente di questi requisiti e può tradursi in gravi conseguenze: sanzioni economiche, revoca delle certificazioni, perdita di clienti e danni d’immagine. Implementare soluzioni di Endpoint Protection avanzate, documentabili e tracciabili, rappresenta quindi una garanzia non solo tecnica, ma anche legale e organizzativa.

Le principali minacce che colpiscono gli endpoint

Comprendere la reale portata delle minacce informatiche che gravano sugli endpoint è essenziale per valutare l’importanza strategica di una protezione efficace. Ogni dispositivo connesso alla rete può diventare il bersaglio di una vasta gamma di attacchi, spesso sofisticati e progettati per eludere i controlli tradizionali.

Ecco le minacce più comuni, e pericolose, che colpiscono regolarmente gli endpoint aziendali:

- Malware e virus: continuano a rappresentare la base di gran parte degli attacchi informatici. Si tratta di software dannosi progettati per compromettere la stabilità del sistema, danneggiare i file, sottrarre dati o consentire l’accesso remoto ai cybercriminali. I virus, i trojan e i worm rientrano in questa categoria e spesso agiscono in background, rendendo difficile la loro individuazione senza strumenti avanzati di protezione.

- Ransomware: è attualmente una delle minacce più gravi per le organizzazioni. Una volta installato sull’endpoint, cifra i dati e ne blocca l’accesso, richiedendo un riscatto economico per ripristinarli. Le varianti più recenti adottano strategie di double extortion: oltre alla cifratura, i dati vengono anche esfiltrati e minacciati di pubblicazione, aumentando la pressione sull’azienda e il potenziale impatto reputazionale.

- Phishing e social engineering: sono il bersaglio finale di numerosi attacchi di ingegneria sociale. Email contraffatte, messaggi ingannevoli e siti fraudolenti inducono l’utente a cliccare su link malevoli o a fornire informazioni riservate. Basta un solo errore per compromettere un intero sistema. Questi attacchi, spesso mirati, si basano più sull’inganno psicologico che sulla forza bruta.

- Exploit di vulnerabilità: molti attacchi avvengono sfruttando falle nei sistemi operativi o nei software installati. Se non vengono applicate tempestivamente le patch di sicurezza, un cybercriminale può utilizzare exploit automatizzati per eseguire codice malevolo direttamente sul dispositivo, senza bisogno di interazione da parte dell’utente. Gli exploit sono particolarmente pericolosi negli ambienti dove la gestione degli aggiornamenti non è centralizzata.

- Keylogger e spyware: alcuni malware, una volta installati, restano nascosti e registrano le attività dell’utente. I keylogger catturano ogni tasto digitato, compresi username e password, mentre gli spyware monitorano la navigazione web, i documenti aperti e persino la posizione geografica del dispositivo. Questi strumenti vengono spesso utilizzati per campagne di spionaggio industriale o per rubare credenziali critiche.

- Attacchi tramite dispositivi USB: una chiavetta infetta o un dispositivo apparentemente innocuo può installare malware automaticamente non appena collegato a un endpoint. In molti casi, l’utente non si accorge di nulla fino a quando il danno è fatto

- Accessi non autorizzati: account compromessi, password deboli o sessioni non protette possono consentire l’accesso non autorizzato alla rete aziendale. Senza un controllo degli accessi basato su policy stringenti, un attaccante può ottenere privilegi elevati, muoversi lateralmente tra i sistemi e compromettere interi segmenti dell’infrastruttura informatica.

Tecnologie fondamentali della Endpoint Protection moderna

Oggi, la protezione degli endpoint non può più essere affidata a un singolo strumento o a un approccio statico. Si parla di un vero e proprio ecosistema di sicurezza, in cui diverse tecnologie operano in modo sinergico per rilevare, prevenire, rispondere e contenere le minacce informatiche. La moderna Endpoint Protection si basa su una combinazione di soluzioni avanzate che vanno ben oltre il tradizionale antivirus, integrando funzionalità intelligenti, automazione e capacità di risposta in tempo reale.

Uno degli elementi cardine di questo ecosistema è l’antivirus di nuova generazione (NGAV). A differenza dei vecchi motori basati esclusivamente su firme statiche, i NGAV adottano tecniche proattive per identificare minacce sconosciute, come attacchi zero-day o fileless malware. Grazie all’intelligenza artificiale, al machine learning, all’analisi comportamentale e alla threat intelligence in tempo reale, questi strumenti sono in grado di intercettare comportamenti anomali anche in assenza di indicatori di compromissione noti.

Accanto al NGAV, un ruolo centrale è svolto dalla tecnologia EDR (Endpoint Detection & Response), oggi considerata indispensabile per contrastare attacchi avanzati. L’EDR consente di monitorare costantemente ogni attività svolta sugli endpoint, identificare azioni potenzialmente malevole, bloccare comportamenti sospetti, isolare dispositivi compromessi e registrare in dettaglio la sequenza degli eventi che compongono la kill chain di un attacco. Grazie a queste capacità, le soluzioni EDR permettono agli analisti di intervenire rapidamente e con precisione, riducendo al minimo l’impatto operativo.

Un altro componente essenziale è il firewall personale integrato nell’endpoint, progettato per filtrare il traffico di rete in entrata e in uscita direttamente a livello del dispositivo, anche quando questo si trova al di fuori della rete aziendale. In scenari di smart working o mobilità, il firewall contribuisce a mantenere un livello di protezione costante e indipendente dalla posizione fisica del dispositivo.

Nel contesto della prevenzione, il controllo delle applicazioni (Application Control) consente di definire regole precise su quali software possono essere installati ed eseguiti. Questa misura riduce significativamente il rischio legato all’uso di applicazioni non autorizzate o compromesse. Allo stesso modo, il device control interviene sulla gestione delle periferiche: può bloccare o limitare l’uso di dispositivi USB, unità di archiviazione esterne o qualsiasi hardware considerato critico, riducendo i rischi di esfiltrazione dati o infezioni provenienti dall’esterno.

Fondamentale in qualsiasi architettura di sicurezza è anche il patch management, ovvero l’aggiornamento tempestivo dei sistemi operativi e delle applicazioni. Le vulnerabilità note rappresentano una delle principali porte d’accesso per gli attacchi; un sistema centralizzato e automatizzato di gestione delle patch consente di distribuire rapidamente gli aggiornamenti, garantendo che ogni endpoint sia protetto contro exploit già documentati.

In caso di furto o smarrimento di dispositivi, la crittografia completa del disco rappresenta l’ultima linea di difesa per la protezione dei dati. Attraverso l’utilizzo di algoritmi robusti, i dati contenuti all’interno dell’endpoint restano illeggibili a chiunque non sia in possesso delle credenziali appropriate.

Infine, la sicurezza degli accessi è rafforzata attraverso l’adozione di soluzioni di Identity Protection e MFA (Multi-Factor Authentication). Questi sistemi verificano in modo avanzato l’identità degli utenti, aggiungendo un ulteriore livello di sicurezza oltre alla sola password. L’MFA è oggi considerato uno standard minimo, indispensabile per prevenire accessi non autorizzati anche in caso di compromissione delle credenziali.

Gestione centralizzata: il cuore dell’Endpoint Protection

Alla base di ogni moderna architettura di sicurezza per gli endpoint c’è un sistema di gestione centralizzata. Si tratta di una console di controllo unica, accessibile dal team IT interno o, in alternativa, da un fornitore esterno di servizi di sicurezza gestita (MDR – Managed Detection and Response). Questa piattaforma rappresenta il vero punto nevralgico dell’intero ecosistema di protezione, consentendo una visibilità completa e un controllo granulare su tutti i dispositivi connessi alla rete aziendale.

La gestione centralizzata permette innanzitutto il monitoraggio continuo dello stato di sicurezza di ogni endpoint, in tempo reale. Attraverso la console, è possibile visualizzare attività sospette, comportamenti anomali, aggiornamenti in sospeso e lo stato di conformità rispetto alle policy di sicurezza aziendali. Inoltre, consente di definire e applicare regole di protezione uniformi, adattabili per gruppi di dispositivi, utenti o contesti operativi specifici.

Un altro elemento fondamentale è la possibilità di analizzare le minacce rilevate, correlare eventi su più endpoint e intervenire tempestivamente quando viene individuato un comportamento malevolo. La gestione centralizzata facilita anche l’installazione e la distribuzione delle patch, mantenendo i dispositivi costantemente aggiornati e riducendo drasticamente il rischio legato a vulnerabilità non corrette.

Tra le funzioni avanzate, non manca la produzione automatica di report dettagliati, utili sia per l’analisi tecnica sia per la documentazione ai fini della compliance normativa. In caso di attacco, la console consente anche di isolare immediatamente un endpoint compromesso dalla rete aziendale, evitando la propagazione laterale della minaccia. Inoltre, integra strumenti di controllo remoto, che permettono agli amministratori di eseguire azioni correttive direttamente sul dispositivo anche a distanza.

Disporre di un sistema centralizzato non è un’opzione, ma un requisito imprescindibile per gestire in modo efficace e sicuro una rete distribuita. Le soluzioni frammentate o gestite manualmente non sono più sostenibili in uno scenario in cui la rapidità d’intervento e la standardizzazione delle policy fanno la differenza tra un attacco contenuto e un disastro operativo.

I vantaggi sono concreti e misurabili: la riduzione dei tempi di reazione agli incidenti, l’applicazione coerente delle policy di sicurezza su tutti i dispositivi, la diminuzione del rischio di errore umano e la visibilità immediata sui dispositivi vulnerabili o esposti. A ciò si aggiungono una riduzione dei costi operativi legati alla gestione manuale e un aumento complessivo dell’efficienza IT, grazie all’automazione dei processi critici e alla centralizzazione dei flussi di lavoro.

Come implementare l’Endpoint Protection in azienda: guida pratica

Implementare una strategia di Endpoint Protection efficace richiede un approccio strutturato, che tenga conto sia degli aspetti tecnologici sia dei fattori organizzativi. Non si tratta semplicemente di installare un software, ma di costruire un sistema di difesa coerente, sostenibile e integrato nel contesto aziendale. Ecco i passaggi chiave per farlo correttamente.

La prima fase è l’analisi preliminare. È necessario effettuare un censimento completo degli endpoint presenti all’interno dell’organizzazione: desktop, laptop, dispositivi mobili, server, IoT e macchine virtuali. Oltre all’inventario hardware, bisogna considerare i ruoli aziendali associati a ciascun dispositivo, le criticità operative, le vulnerabilità note e le eventuali lacune nei controlli esistenti. Questa valutazione consente di definire il perimetro reale da proteggere e di adattare la strategia di sicurezza alle esigenze specifiche dell’azienda.

Segue la definizione delle policy di sicurezza, ovvero l’insieme di regole e linee guida che determineranno come i dispositivi dovranno essere configurati, gestiti e monitorati. Le policy devono includere requisiti minimi di protezione (come antivirus attivo e aggiornato), limitazioni sui dispositivi esterni (USB, storage rimovibile), permessi granulari per l’installazione di software, controlli sugli accessi utente, regole di aggiornamento e conformità ai protocolli di patch management. Questo insieme di regole deve essere applicato in modo uniforme ma flessibile, tenendo conto delle diverse categorie di utenti e dei livelli di rischio associati.

Una volta definite le esigenze, si passa alla scelta della soluzione tecnologica. È fondamentale selezionare piattaforme che integrino, almeno, un antivirus di nuova generazione, un sistema EDR avanzato, firewall per il controllo del traffico in uscita e in entrata, strumenti di gestione centralizzata e funzionalità di patching automatizzato. Le soluzioni più evolute offrono anche moduli per la crittografia dei dati, il controllo degli accessi, la segmentazione dinamica degli endpoint e la protezione degli ambienti BYOD.

Completata la selezione, si procede con la fase di installazione e configurazione. Ogni dispositivo deve essere registrato nella console di gestione centralizzata, sottoposto alle policy definite e monitorato in tempo reale. La configurazione iniziale deve includere la segmentazione per gruppi (ad esempio per reparto o per profilo di rischio), l’applicazione dei profili di sicurezza predefiniti e l’automazione degli aggiornamenti. Questo processo può essere gestito internamente oppure affidato a un fornitore MDR specializzato.

Un elemento spesso sottovalutato ma di importanza strategica è la formazione degli utenti. Anche la soluzione più avanzata può fallire se le persone che la utilizzano non sono consapevoli dei rischi. Ogni collaboratore deve ricevere una formazione adeguata su pratiche sicure, riconoscimento del phishing, uso corretto dei dispositivi aziendali e gestione sicura dei dati. L’errore umano resta, infatti, una delle principali cause di compromissione degli endpoint.

Infine, è essenziale prevedere un monitoraggio continuo. La sicurezza informatica non è un progetto una tantum, ma un processo dinamico che richiede attenzione costante. La console centralizzata dovrà fornire visibilità completa su eventi e allarmi, segnalare in tempo reale comportamenti anomali e generare report periodici per la valutazione delle performance del sistema di protezione. L’analisi dei log, la risposta agli incidenti e il continuo aggiornamento delle policy completano il ciclo virtuoso della protezione degli endpoint.

Endpoint Protection e cybersecurity aziendale: strategia integrata

L’Endpoint Protection è senza dubbio uno dei pilastri fondamentali della sicurezza informatica, ma da sola non è sufficiente a garantire la protezione completa di un’infrastruttura IT moderna. Per essere davvero efficace, deve inserirsi in un’architettura di cybersecurity integrata, in cui ogni componente lavora in sinergia con gli altri, coprendo tutte le superfici d’attacco e riducendo i punti deboli.

Una strategia di difesa efficace prevede un approccio a più livelli, in cui l’Endpoint Protection si collega e comunica con altri sistemi di sicurezza aziendali, tra cui:

- Sicurezza di rete, tramite firewall, sistemi di rilevamento e prevenzione delle intrusioni (IDS/IPS), segmentazione del traffico e controllo del perimetro.

- Zero Trust Architecture, che elimina il concetto di perimetro sicuro e richiede verifica continua dell’identità, del dispositivo e del contesto prima di concedere l’accesso a risorse sensibili.

- SIEM (Security Information and Event Management), per raccogliere, correlare e analizzare i log di sicurezza provenienti dagli endpoint e da altri sistemi, rilevando minacce complesse e persistenti.

- Soluzioni di backup e business continuity, che garantiscono il ripristino rapido dei dati e dei servizi critici in caso di attacco, perdita accidentale o disastro.

- Identity and Access Management (IAM), per controllare in modo centralizzato l’accesso a sistemi e dati, gestendo identità digitali, privilegi e autenticazioni multifattoriali.

- Cloud Security, per estendere i controlli di sicurezza anche a workload e servizi ospitati su piattaforme cloud (pubbliche, private o ibride).

- Email Security Gateway, per intercettare tentativi di phishing, malware via email e allegati pericolosi prima che raggiungano l’utente finale.

Questo modello integrato consente di superare la logica del “punto singolo di protezione” e costruire un’infrastruttura resiliente, dove ogni strato di sicurezza è coordinato e rafforza gli altri. L’obiettivo non è solo impedire l’attacco, ma anche rilevarlo tempestivamente, contenerlo e rispondere in modo strutturato.

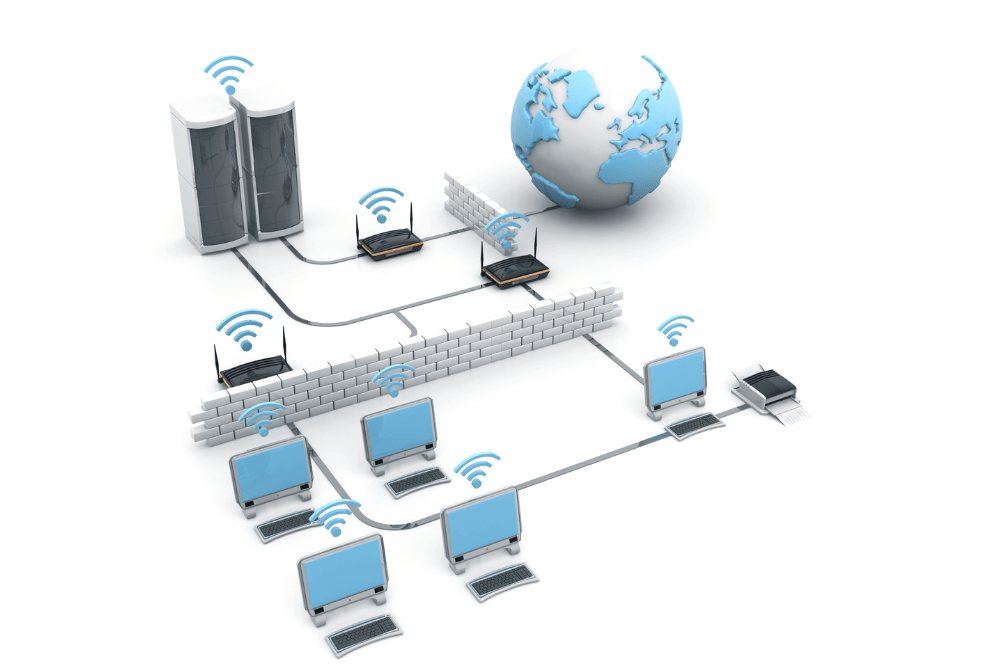

Difesa perimetrale ed Endpoint Protection: come lavorano insieme

Per molti anni, la difesa perimetrale è stata considerata la principale – e spesso unica – linea di protezione per le infrastrutture aziendali. Firewall, sistemi di analisi del traffico e soluzioni di protezione della rete agivano come mura digitali, progettate per impedire alle minacce esterne di penetrare all’interno del perimetro aziendale.

Tuttavia, l’evoluzione degli ambienti IT e dei modelli di lavoro ha reso evidente che questa strategia, da sola, non è più sufficiente. Gli endpoint si connettono sempre più spesso da reti non protette – come quelle domestiche o pubbliche – e gli attacchi moderni riescono facilmente a bypassare le difese tradizionali, infiltrandosi nella rete attraverso canali meno controllati, come email, applicazioni cloud o dispositivi personali.

È qui che entra in gioco la sinergia tra difesa perimetrale e Endpoint Protection. I due livelli non si escludono, ma si completano. La difesa perimetrale continua a svolgere un ruolo essenziale nel bloccare le minacce esterne e nel filtrare il traffico sospetto in ingresso e in uscita. Ma è la Endpoint Protection a intervenire quando l’attacco ha già raggiunto l’interno della rete, monitorando i comportamenti anomali, bloccando movimenti laterali, contenendo l’espansione del malware e rispondendo in tempo reale.

Insieme, creano un ecosistema di sicurezza multilivello: il perimetro protegge l’ingresso, gli endpoint proteggono ciò che si muove e vive all’interno. Una strategia efficace richiede la piena integrazione tra queste due componenti.

I vantaggi reali dell’Endpoint Protection per le aziende

Adottare una soluzione di Endpoint Protection non è solo una scelta tecnica, ma una decisione strategica con impatti misurabili sul business. Le organizzazioni che implementano una protezione completa e centralizzata degli endpoint ottengono benefici tangibili su più fronti.

Riduzione concreta del rischio di attacchi riusciti

L’unione di tecnologie di prevenzione (NGAV), rilevamento (EDR) e risposta consente di anticipare e contenere la maggior parte degli attacchi, anche quelli più avanzati. Il rischio di compromissione diminuisce drasticamente, così come il tempo medio di risposta (MTTR) agli incidenti.

Maggiore continuità operativa

Interrompere o rallentare i processi aziendali a causa di un malware significa perdite economiche, reputazionali e operative. Una strategia efficace di Endpoint Protection permette di contenere rapidamente le minacce, evitando fermi macchina, blocchi di sistema e downtime imprevisti.

Ottimizzazione dei costi IT

Grazie alla gestione centralizzata, il carico operativo del reparto IT si riduce. Automatizzare aggiornamenti, applicare policy in modo uniforme e monitorare gli eventi da una sola console permette di lavorare con maggiore efficienza, riducendo i costi di gestione, manutenzione e supporto tecnico.

Incremento della produttività

Endpoint protetti sono anche endpoint più performanti. L’assenza di malware, software indesiderati e rallentamenti dovuti a processi anomali migliora l’esperienza utente, aumenta la stabilità dei sistemi e riduce le interruzioni non pianificate.

Supporto alla conformità normativa

Normative come il GDPR, la Direttiva NIS2, lo standard ISO/IEC 27001 o la PCI-DSS richiedono alle aziende di implementare misure efficaci per la protezione dei sistemi e la gestione delle vulnerabilità. L’Endpoint Protection contribuisce in modo diretto alla compliance, offrendo:

- misure preventive documentabili;

- tracciamento degli eventi di sicurezza (audit trail);

- reportistica dettagliata per audit e verifiche;

- gestione e monitoraggio degli accessi e dei privilegi utente.

In definitiva, proteggere gli endpoint significa proteggere il business: garantire operatività, difendere i dati, ridurre il rischio e aumentare il livello di fiducia verso clienti, partner e stakeholder.

Come scegliere la migliore soluzione di Endpoint Protection

La scelta di una piattaforma di Endpoint Protection non può essere lasciata al caso. In un mercato ricco di proposte, è fondamentale valutare attentamente le caratteristiche tecniche delle soluzioni disponibili e selezionare quella più adatta alle esigenze operative e di sicurezza della propria organizzazione.

Una buona soluzione deve garantire una protezione multilivello, integrando almeno un antivirus di nuova generazione (NGAV) e un sistema di Endpoint Detection & Response (EDR). L’analisi comportamentale, supportata da intelligenza artificiale, è un elemento imprescindibile per individuare minacce avanzate e attacchi fileless che sfuggono ai meccanismi tradizionali.

La gestione centralizzata tramite console cloud è un altro requisito essenziale, poiché consente il controllo e il monitoraggio di tutti gli endpoint da un’unica interfaccia, anche in ambienti distribuiti. Non devono mancare funzionalità di patch management integrato, per mantenere aggiornati software e sistemi operativi, e la possibilità di isolare i dispositivi compromessi con un singolo clic, in caso di incidente.

Una soluzione efficace deve anche includere meccanismi di protezione contro il ransomware, funzionalità di remediation automatica, controlli su dispositivi USB e periferiche, protezione delle identità e un’interfaccia utente intuitiva, per facilitare le operazioni quotidiane anche a team IT di piccole dimensioni.

Tra le piattaforme più consolidate e riconosciute a livello internazionale troviamo CrowdStrike, SentinelOne, Bitdefender, Sophos, Kaspersky e Microsoft Defender for Endpoint. La scelta finale dipenderà da fattori come il livello di rischio, il budget disponibile, il numero di endpoint da proteggere e l’integrazione con l’infrastruttura già in uso.

Gli errori da evitare nella gestione dell’Endpoint Protection

Implementare un sistema di Endpoint Protection è solo il primo passo. Per garantire una reale efficacia, è fondamentale evitare una serie di errori comuni che, se trascurati, vanificano anche le soluzioni più avanzate.

Il primo e più diffuso è affidarsi esclusivamente all’antivirus, ignorando l’importanza di un’architettura difensiva basata su più livelli, come EDR, firewall e controllo degli accessi. Un altro errore critico è non monitorare gli alert generati dalla console: senza un’analisi continua, le minacce possono passare inosservate fino a causare danni rilevanti.

Anche l’omissione degli aggiornamenti rappresenta un grave rischio: software e sistemi operativi non patchati espongono gli endpoint a exploit noti e facilmente sfruttabili. Altrettanto pericoloso è non definire policy di sicurezza coerenti e uniformi, lasciando margini di discrezionalità che possono compromettere l’integrità del sistema.

In molti contesti, viene sottovalutata la gestione dei privilegi: concedere accessi amministrativi troppo estesi agli utenti finali può facilitare la diffusione di malware o l’installazione di software non autorizzati. Infine, due aspetti spesso ignorati ma cruciali: la formazione del personale, che resta il primo anello della catena difensiva, e l’abilitazione della protezione contro gli exploit, fondamentale per bloccare attacchi zero-day e tecniche evasive.

In un ecosistema digitale sempre più esposto e distribuito, l’Endpoint Protection si conferma come uno dei pilastri fondamentali della strategia di cyber security aziendale. Proteggere ogni dispositivo, dal laptop alla macchina virtuale, dallo smartphone al server, significa ridurre drasticamente il rischio di compromissione, garantire continuità operativa e mantenere la conformità alle normative di settore.

Adottare una piattaforma integrata e centralizzata, capace di combinare tecnologie come NGAV, EDR, firewall personali, patch management e controlli di accesso, permette alle aziende di affrontare in modo strutturato e proattivo le minacce informatiche più evolute.

Con Dilaxia puoi trasformare la sicurezza IT in un vantaggio competitivo. Il nostro team ti affianca nella progettazione, nell’implementazione e nella gestione continua di una strategia di Endpoint Protection su misura, con soluzioni scalabili, automatizzate e pronte per le sfide di oggi e di domani.

Richiedi ora una consulenza gratuita e metti in sicurezza il cuore digitale della tua azienda.

Gestiamo le esigenze di cybersecurity della tua azienda applicando le tecnologie più efficaci e meno invasive in circolazione, garantendo le condizioni per lavorare in tutta sicurezza e con la massima efficienza.