Come Proteggere i Backup: Backup hardening vs Ransomware su CryptoLocker

Cos’è il backup hardening e perché è cruciale?

Il backup hardening è un processo che serve a rendere più robusto il backup dei sistemi contro gli attacchi di tipo ransomware basati su CryptoLocker, che dal 2021 sono diventati la tipologia di minaccia più diffusa e più pericolosa.

Fino a qualche anno fa riuscire ad accedere in modo fraudolento a sistemi di terzi, era un gioco, una sfida. Oggi è un business che muove miliardi di euro.

Se in passato, nella maggior parte dei casi, era richiesta un’azione umana, spesso con un’esca uguale per tutti, oggi la strategia è diversa: si accede all’infrastruttura target per studiarla prima e attaccarla poi.

Lo sviluppo delle criptovalute ha dato un ulteriore boost a queste dinamiche, consentendo lo scambio di denaro in modo anonimo.

Spesso l’obiettivo di questo tipo di attacchi sono le grandi aziende e periodicamente vengono portati alla ribalta attacchi subiti da aziende di queste dimensioni (ricordiamo, per esempio, Sacmi, Regione Lazio, Geox, Enel, Enac, Luxottica, Campari, SIAE, San Carlo).

Perché anche le PMI devono preoccuparsi

Le grandi aziende hanno una capacità di investimento in termini di sicurezza IT molto maggiore rispetto alle aziende medio-piccole, eppure rimangono comunque vittime di attacchi. La strategia della speranza, di immaginare che, siccome si è “piccoli”, non si faccia gola alle organizzazioni cybercriminali è perdente, basta guardare l’elenco aggiornato su ransomware.live.

Le misure di prevenzione degli attacchi, dunque, non bastano. È sempre necessario disporre di un piano di ripristino basato su una politica di backup sicura, specificamente progettata per resistere ad attacchi di tipo ransomware CryptoLocker.

Solitamente il backup viene effettuato su sistemi NAS (anche se le librerie di backup a nastri stanno vivendo una rinascita); a volte si effettua anche un backup complementare su una seconda NAS, magari dislocata a distanza dalla prima e – nel migliore dei casi – si effettua in aggiunta un backup in cloud.

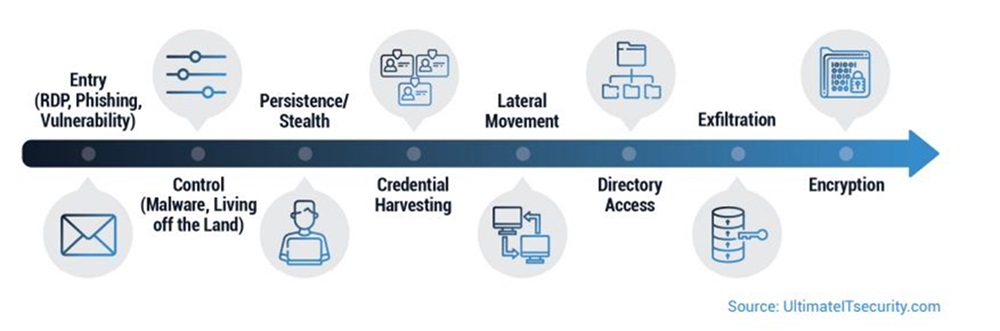

Ma da un punto di vista infrastrutturale, per chi è posizionato all’interno della LAN, la NAS e il cloud sono accessibili facilmente (per esempio si faccia riferimento alla fase di Credential harvesting, ovvero alla raccolta delle credenziali, nell’immagine sopra) e quindi i backup in essi contenuti sono altrettanto facilmente eliminabili.

Principali contromisure per proteggere i backup

Ecco alcune soluzioni di backup hardening per difendersi da attacchi come CryptoLocker:

- Segmentazione della rete: spostare i NAS su un segmento di rete separato e non accessibile direttamente dalla LAN, riducendo così la possibilità di accesso non autorizzato.

- Hardening degli accessi: utilizzare sistemi di autenticazione forte, come la Multi-Factor Authentication (MFA), per proteggere l’accesso ai server di backup.

- Backup su Cloud con Accesso Limitato: implementare un backup di secondo livello in cloud, con accesso limitato ai soli server di backup.

- Storage Immodificabile: la vera arma contro il ransomware sono le soluzioni di storage immodificabile: file e backup non possono essere modificati, cancellati o sovrascritti per un periodo di tempo prestabilito, garantendo la loro integrità anche in caso di attacco.

alla Cyber security

Gestiamo le esigenze di cybersecurity della tua azienda applicando le tecnologie più efficaci e meno invasive. Ti garantiamo le condizioni per lavorare in tutta sicurezza e con la massima efficienza, anche grazie alla partnership con Reevo.